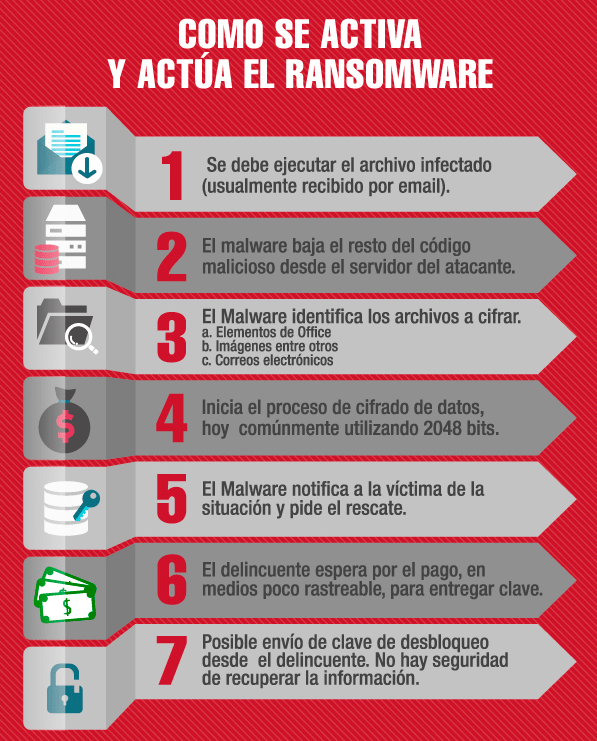

La anatomía del ataque por lo general comienza recibiendo un usuario un correo electrónico bastante sugerente con un fichero adjunto. Al abrir ese fichero adjunto, se descarga el Ransomware.

Este Ransomware hace una lista de todos los ficheros de su disco duro que van a ser encriptados (cifrados). Una vez conoce que ficheros va a dejar inutilizados empieza a cifrarlos a gran velocidad.

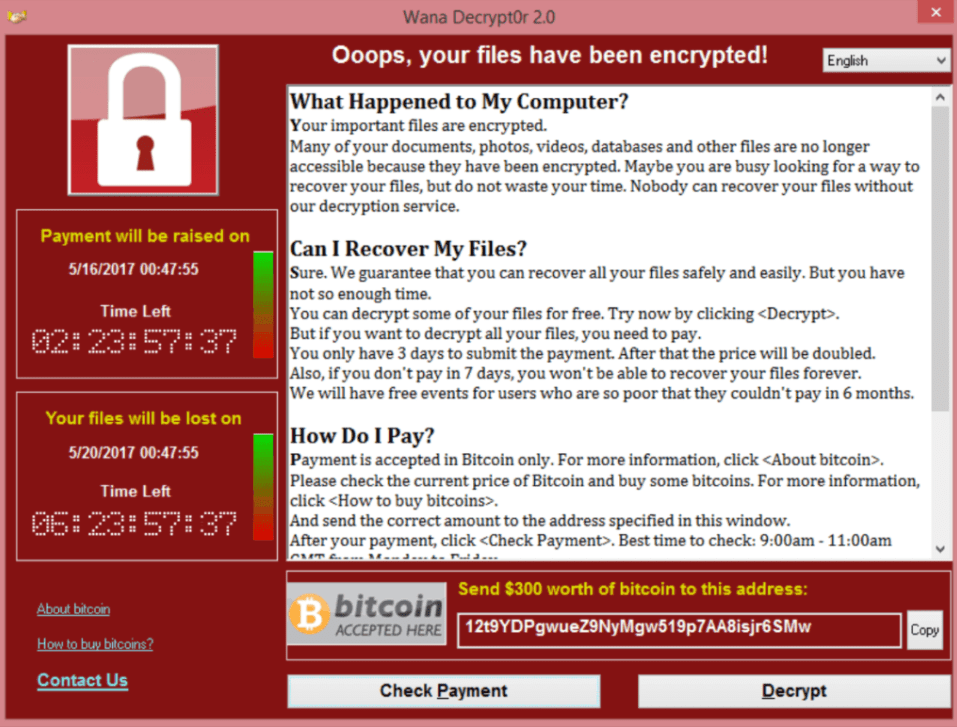

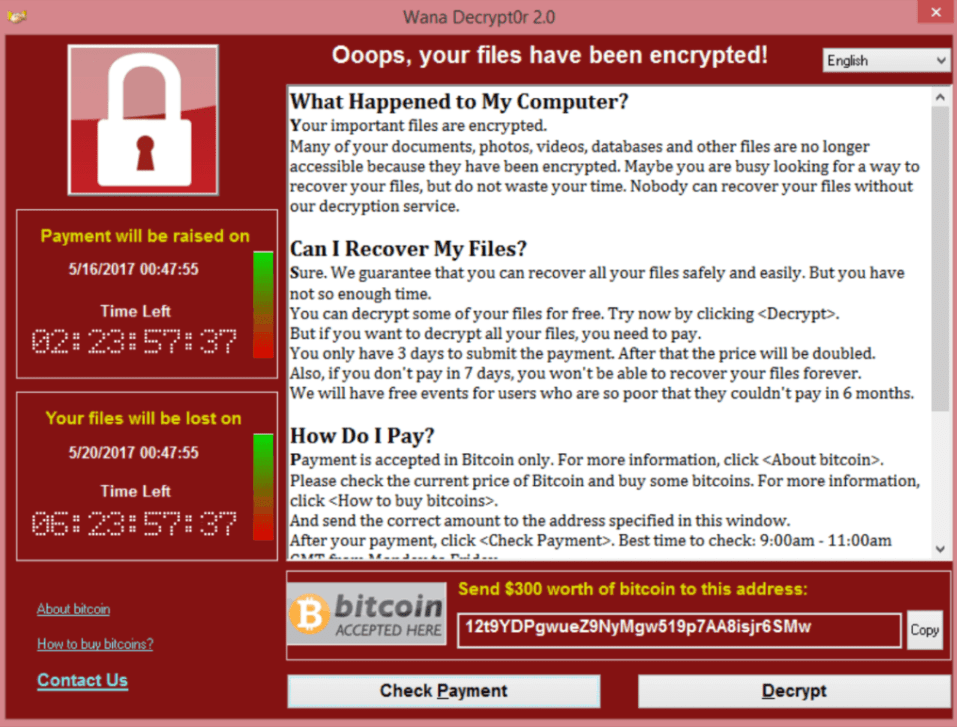

En algunas variantes de Ransomware, se produce una propagación del Ransomware por su red de ordenadores cifrando a su vez la información contenida en el resto de ordenadores de la empresa maximizando el impacto del ataque. Evidentemente, si su medida de protección es un disco duro (o cualquier dispositivo de almacenamiento externo) conectado por USB dese por vencido pues sera cifrado también y con ello el futuro de su empresa. Concluido la infección muestra un mensaje de extorsión.

Medios de transmisión:

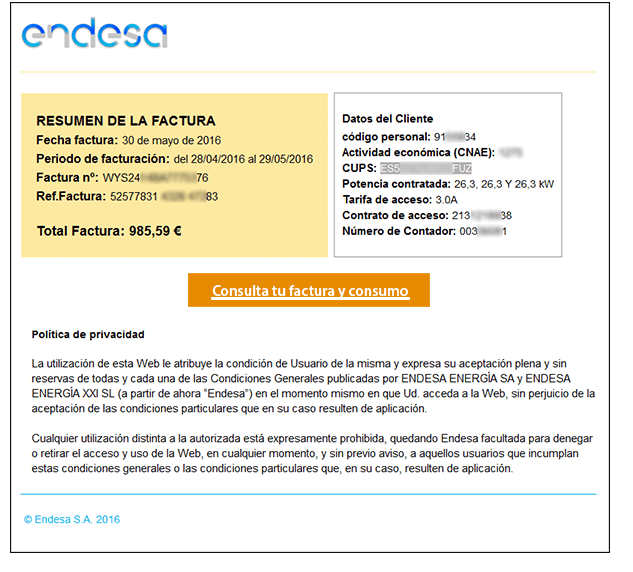

Aunque con algunas excepciones, los Ransomware utilizan el correo electrónico como medio de transmisión. Para ello utiliza mensajes falsificados que engañan al usuario final haciéndose pasar por alguien que no es para que abra un archivo adjunto. Esta técnica se denomina phishing (Es la pra ctica de enviar correos electrónicos que parecen proceder de fuentes confiables con el objetivo realizar acciones maliciosas. Proviene de la palabra inglesa «fishing» (pesca), haciendo alusión al intento de hacer que los usuarios «muerdan el anzuelo»).

Un ejemplo de phishing con un Ransomware adjunto es el falso correo de Endesa EN ESPAÑA que ejecutaba un Ransomware si un usuario abría la supuesta factura adjuntada cifrando todos los archivos del equipo afectado (enlace para ma s información). Muchas empresas se vieron afectados por este Ransomware por el alto nivel de similitud del correo recibido con una notificación verídica de Endesa, dificultando la identificación de si era un correo malicioso o no.

Recomendaciones para evitar ser atacado por un Ransomware:

- No abrir correos electrónicos o archivos de remitentes desconocidos. Debemos tener claro que el nuevo vector de ataque es el de la ingeniería social (engañar a un usuario para que haga algo que queremos que haga y que por otros medios no lo haría). Evaluar si la forma de comunicarse en ese correo es la normal en ese tipo de comunicaciones. Evaluar faltas de ortografía, texto ininteligible, con faltas sema nticas o sinta cticas, o procedimientos de comunicación poco habituales por parte del remitente (enlaces a web, descarga de archivos). Recomendación: Si duda la veracidad de un correo elimínelo y evite problemas. Si es fidedigno o importante seguro que se lo vuelve a enviar.

- No abrir archivos adjuntos no esperados a ser recibidos o cuya procedencia no sea claramente verificable.

- Deshabilitar las Macros de Office, pues son un medio de ejecución de Ransomware de fa cil explotación.

- Mantener nuestros sistemas operativos actualizados para evitar fallos de seguridad.

- Utilizar un antivirus no garantiza al 100% evitar ser infectados, pues muchos de los nuevos ataques por Ransomware utilizan técnicas de ofuscación contra antivirus (la ofuscación de código es el proceso de modificación de un programa para hacer ma s compleja su comprensión y por ende su detección), pero es una primera línea de defensa de bajo coste para las PYMES sobre otro gran número de Ransomware menos sofisticados.

- La formación es la mejor herramienta para ayudar a tu empresa a evitar la infección por Ransomware. Es un imperativo dar a conocer a sus empleados los métodos de ingeniería social ma s comunes para que no se conviertan en víctimas de correos electrónicos de suplantación de identidad o mensajes falsificados y la posterior infección. Recuerde, el empleado es el eslabón ma s débil dentro de la cadena de seguridad y es por allí por dónde van a atacar a su empresa. Establezca un plan de formación con los empleados con el fin de convertirlos en el mayor y ma s efectivo “antivirus” que pueda tener su empresa dota ndolos de la capacidad de decidir que correo es potencialmente una amenaza y cua l no.

- SIEMPRE, SIEMPRE, SIEMPRE tener una copia de seguridad actualizada y aislada de la red de ordenadores (evitamos que sea accesible por el Ransomware en caso de infección). Esta copia de seguridad aislada es nuestro “seguro a todo riesgo” y garantía de continuidad de negocio con un impacto reducido.

Y si a pesar de todo somos afectados por un Ransomware…

- Desconectar el equipo de la red, aisla ndolo y evitando la infección cruzada entre ordenadores (desconectar el cable de red físicamente de la tarjeta de red del ordenador).

- Nuestra recomendación es jama s pagar por el chantaje. No existen garantías de que le envíe la clave de descifrado, ni que esa extorsión se prolongue en el tiempo. Tan sólo estaríamos contribuyendo a potenciar económicamente a esa red mafiosa de ciberdelincuentes y que la epidemia de Ransomware nunca se extinga.

- Ponerse en manos de empresas dedicadas a la seguridad de la información para que procedan a la recuperación de la información afectada así como la limpieza de los equipos y aplicación de las medidas de control y detección necesarios para que no vuelva a ocurrir.

Pero recuerde, la seguridad al 100% no existe. Desconfíe y piense que no hay mayor inseguridad que creerse seguro no esta ndolo. Si no se hace “clic” no se produce la infección. Así de simple; así de complejo. Entienda de la gravedad de este ataque que nos afecta a todos. No espere a implantar medidas de protección después de ser afectado. Sea Preventivo en vez de Reactivo. En caso de infección, probablemente no tendra una segunda oportunidad y deba “echar el cierre”.