WPA2, siglas de WiFi Protected Access 2, esta considerado como el sistema para proteger redes inala mbricas de ma xima seguridad. Hasta la fecha, y a diferencia de WEP o WPA, este método había sido considerado el ma s seguro y virtualmente imposible de romper su cifrado. No obstante, mediante un conjunto de técnicas bautizadas como KRACK, el protocolo WPA2 ha sido hackeado y todas las redes WiFi sera n vulnerables bajo este escenario. Los responsables de localizar las debilidades en WPA2 publicara n todos los detalles a lo largo del día de hoy. Key Reinstallation AttaCK, o KRACK, es el nombre de esta nueva técnica que permitira saltarse la seguridad de estas redes. Los CVE asignados son: CVE-2017-13077, CVE-2017-13078, CVE-2017-13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017-13086, CVE-2017-13087 y CVE-2017-13088. En primer lugar, el atacante debe estar en el rango de alcance de la red WiFi ya que no se trata de un ataque remoto. Esto es lo mismo que se requiere para saltarse la seguridad de protocolos como WEP, atacados hasta la saciedad y nada recomendados para proteger nuestras redes inala mbricas.

No obstante, esto hace que cualquiera con acceso a las herramientas necesarias sea capaz de romper la seguridad de nuestra red y conectarse a la misma,pudiendo hacer uso de la conexión a Internet o bien accediendo a los ficheros almacenados en los diferentes equipos. En el caso de las empresas puede ser ma s preocupante, ya que pueden ganar acceso a equipos que comprometan a la misma.

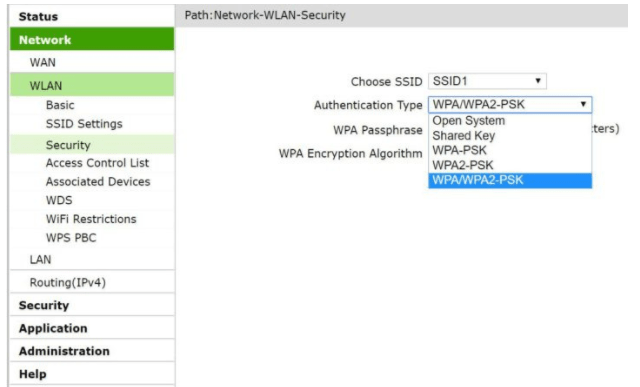

Por el momento, poco podemos hacer para proteger nuestros routers ma s que esperar a ver cómo evoluciona todo lo relacionado con KRACK. No existe alternativa ma s segura en nuestros routers para proteger las redes ya que ni WEP ni WPA nos ofrecen nada mejor.

Lo cierto es que WPA2 es un protocolo de seguridad para las redes WiFi con 13 años de antigüedad y con este último golpe pide a gritos una renovación. Lo complicado sera , en caso de lanzarse un nuevo protocolo de cifrado, el hacerlo llegar a todos los dispositivos, muchos de ellos no preparados para la actualización remota.

Escrito por Claudio Valero