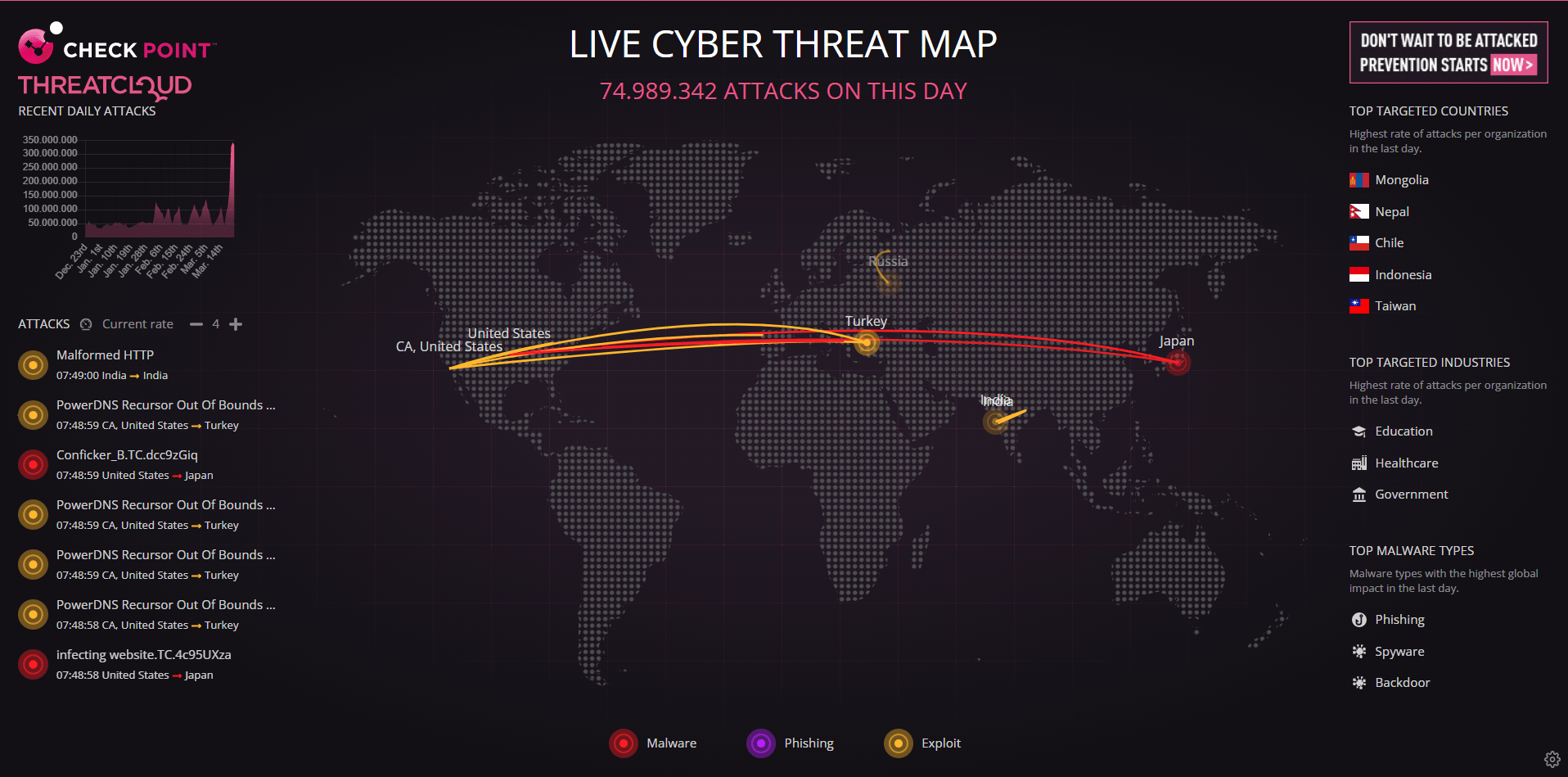

Si ejecutar un ataque con éxito se vuelve algo tedioso para un ciberdelincuente, seguramente pierda su interés en hacerlo. Mira cómo frustrar sus intentos.

Las tecnologías han cambiado nuestra forma de vivir, de relacionarnos e inclusive de cuidarnos. Hoy en día, desde los usuarios ma s novatos hasta los ma s expertos o avanzados toman medidas necesarias para protegerse de los ciberdelincuentes que buscan vulnerar la información ajena. A lo largo de este artículo enumeramos algunas maneras en que podra s bloquear sus intentos y hacer mucho ma s tedioso el trabajo de un ciberdelincuente.

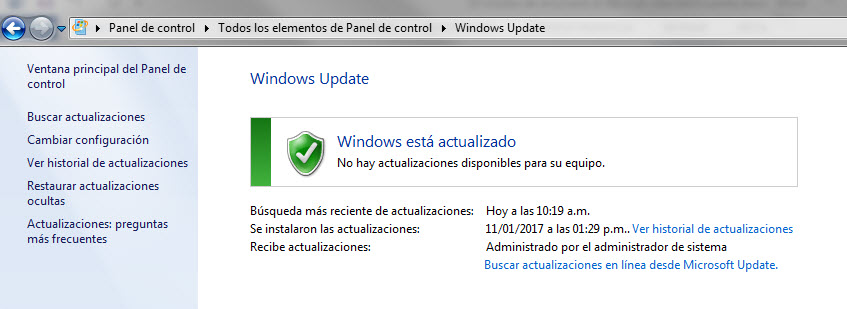

#1 Actualiza tu solución de seguridad, aplicaciones y sistema operativo

Este punto es de vital importancia, ya que comúnmente las actualizaciones de software vienen acompañadas de soluciones para las fallas de seguridad encontradas. De este modo, en caso de que tu sistema o aplicación tenga una grieta, a través de las actualizaciones esta sera corregida y un atacante no podría explotar algún tipo de vulnerabilidad conocida en tu sistema.

#2 Instala soluciones de seguridad en los dispositivos

Tanto computadoras como smartphones, tablets y dema s dispositivos que permitan software de seguridad deben ser protegidos. Es importante no utilizar software pirateado, porque adema s de ser ilegal, en muchos casos deja de ser efectivo. Las herramientas como firewalls y antivirus te defendera n de múltiples amenazas como troyanos u otros tipos de malware, a través de diversas tecnologías de detección, evitando fugas o robos de información.

#3 Realiza tu copia de respaldo

Adema s de realizar estas copias periódicamente debes asegurarte que estén en un lugar seguro; con que las deposites en un disco externo ya sería suficiente. Ten cuidado de no dejarlo todo el tiempo conectado, ya que en el caso de infección con algún ransomware tus archivos guardados podrían ser cifrados también, inclusive si se encuentran en la nube.

En caso que hayas guardado tu copia en un lugar seguro y hayas sufrido una infección, podra s restaurar fa cilmente tu información luego de la desinfección del sistema.

Para ma s información, accede a nuestra guía de backup.

#4 Denuncia correos o sitios de phishing

Uno de los canales ma s utilizados para realizar fraudes se encuentra enfocado en esta vieja técnica de sitios apócrifos. Recibir un correo desde un remitente que parece familiar con un enlace que direcciona a un portal falso es una técnica muy utilizada por los ciberdelincuentes. Para frenar esta amenaza, es muy importante denunciar los sitios de phishing desde los navegadores utilizados, e inclusive reportarlos a tu antivirus en caso de que no los reconozca como un portal malicioso.

Si el phishing es financiero podrías ponerte en contacto con la entidad afectada para que ellos comiencen el proceso de dar de baja la estafa. De esta manera, ayudara s a proteger a la comunidad alertando sobre los peligros de entrar en estos sitios falsos. Naturalmente, desde el Laboratorio de Investigación de ESET Latinoamérica hacemos nuestra parte reportando los casos que recibimos.

#5 Actualiza tus contraseñas

Muchas son las formas por las cuales tu contraseña podría haber sido comprometida. Asegurarte de tener una contraseña fuerte, cambiarla periódicamente y no repetirla en varios servicios son los tres pilares para mantener la llave de tu identidad digital de una manera segura. El siguiente video puede ayudarte a crear una contraseña segura y fa cil de recordar:

#6 Activa tu segundo factor de autenticación

Incluso aplicando todas estas buenas pra cticas para cuidar tus contraseñas, estas podrían ser comprometidas. Sin embargo, activando la opción de doble autenticación disponible en la mayoría de las redes sociales y servicios en línea, tu seguridad tendra un nivel mucho ma s alto: en caso de que un ciberdelincuente logre robar tu clave no podra causarte mayores problemas si no cuenta con el factor adicional de acceso.

#7 Chequea la privacidad en tus redes sociales

En muchos casos vemos cómo los usuarios exponen demasiada información sensible en redes sociales, con el agravante de que sus publicaciones esta n visibles para cualquier usuario. Plataformas como Facebook permiten establecer grupos con los cuales compartir determinado material, y de esta manera acotar las visualizaciones. Por otro lado, también es importante no agregar desconocidos y revisar los permisos que le damos a las aplicaciones para acceder a información personal.

Para ma s información, presta atención a estos 8 ajustes importantes para tus perfiles.

#8 Verifica el estado de tus cuentas bancarias

Nunca esta de ma s realizar balances periódicamente con la idea de detectar anomalías o transacciones desconocidas. En caso de que hayas sufrido una clonación de tarjeta, o hayas sido víctima de malware bancario, esta puede ser una buena forma de darte cuenta y mitigar cuanto antes el impacto.

#9 Asegúrate de no estar suscrito en SMS Premium

La cantidad de engaños que circulan por WhatsApp sigue en aumento, y solo una campaña puede tener ma s de 10 millones de víctimas, ocasionando que los usuarios desprevenidos sean inducidos a la suscripción a números que envían mensajes SMS con costo para el receptor. Por este motivo, en muchos países puedes chequear desde la pa gina web de tu compañía telefónica si estas suscrito a estos servicios. Quiza descubras que lo estabas y baje abruptamente el consumo de tu línea telefónica.

#10 Concientización de tu entorno

Entender cómo funcionan las estafas es la mejor manera de evitar ser blanco de una. A la vez, compartir tu conocimiento te convertira en un gran aliado de la seguridad informa tica, y asegurando los dispositivos de otras personas que comparten tu red también estara s cuidando tus propios recursos y la información almacenada en tu computadora.

Sin lugar a dudas, si sigues estos consejos podra s obtener una mayor seguridad en tus dispositivos y generar muchos obsta culos para un atacante, que en la mayoría de los casos fracasara en sus intentos. Si ejecutar un ataque con éxito se convierte en algo tedioso para él, probablemente pierda todo su interés en hacerlo.

¿Te parecieron interesantes estos consejos? En una próxima entrada mostraremos cómo es posible arruinarle el día a un analista de malware.

Créditos imagen: ©Jarand/Flickr Adaptación: Mauricio Currea Diaz