- DHL se sitúa a la cabeza de la lista de los ma s suplantados, con un 22% de los intentos de phishing en todo el mundo

- Instagram aparece por primera vez en la lista tras una campaña de phishing relacionada con el «distintivo azul» que se denunció en septiembre

- El transporte supera a la tecnología, ya que Microsoft ocupa el segundo lugar (16%) y LinkedIn ha caído al tercer puesto, constituyendo solo el 11% de las estafas, frente al 52% del primer trimestre y el 45% del segundo

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado su informe Brand Phishing Report para el tercer trimestre de 2022. El documento destaca las marcas que fueron imitadas con mayor frecuencia por los ciberdelincuentes en sus intentos de robar información personal o credenciales de pago de los individuos durante julio, agosto y septiembre.

Mientras que LinkedIn fue la marca que ma s imitaron tanto en el primero como en el segundo trimestre de 2022, es DHL, la empresa de transportes, ocupó el primer puesto en el tercer trimestre, representando el 22% de todos los intentos de phishing en todo el mundo. Microsoft ocupa el segundo lugar (16%) y LinkedIn ha caído al tercer puesto, representando sólo el 11% de las estafas, frente al 52% del primer trimestre y el 45% del segundo. El aumento de DHL podría deberse en parte a un importante ataque mundial de estafa del que el propio gigante logístico advirtió días antes de que comenzara el trimestre. Otra novedad, es Instagram que también ha aparecido en la lista de los diez primeros por primera vez este trimestre, tras una campaña de phishing relacionada con el «distintivo azul» que se denunció en septiembre.

El transporte es uno de los principales sectores de la industria para el phishing de marcas que sólo supera la tecnología. A medida que se acerca el período de mayor actividad comercial del año, CPR continuara vigilando las estafas relacionadas con los servicios de mensajería y envío porque los atacantes enfocan ahí sus esfuerzos para aprovechar los picos estacionales de compras online.

“El phishing es el método ma s común de ingeniería social y se refiere a los intentos de manipular o engañar a los usuarios. Es un vector de amenaza cada vez ma s común en la mayoría de los incidentes de seguridad”, comenta Omer Dembinsky, director del Grupo de Investigación de Datos de Check Point Software. “En el tercer trimestre vimos una dra stica reducción en el número de intentos de phishing relacionados con LinkedIn, lo que nos recuerda que los ciberdelincuentes suelen cambiar sus ta cticas para aumentar sus posibilidades de éxito. Sin embargo, sigue siendo la tercera marca ma s suplantada, por lo que instamos a todos los usuarios a estar atentos a cualquier correo electrónico o comunicación que se esté haciendo pasar por LinkedIn. Ahora DHL es la marca que ma s se utiliza como gancho por lo que es importante que los usuarios hagan las comprobaciones de sus envíos directamente en la web oficial de la empresa. No hay que confiar en ningún correo electrónico, especialmente en los que piden que se comparta información”.

En un ataque de phishing de marca, los ciberdelincuentes intentan imitar una pa gina web oficial conocida utilizando un nombre de dominio o una URL y un diseño de pa gina web similares a los del sitio auténtico. El enlace a la web falsa puede enviarse por correo electrónico o mensaje de texto, un usuario puede ser redirigido durante la navegación web, o puede activarse desde una aplicación móvil fraudulenta. A menudo, contiene un formulario destinado a robar las credenciales, los datos de pago u otra información personal de los usuarios.

Principales marcas de phishing en el tercer trimestre de 2022

A continuación, se muestran las principales marcas clasificadas por su apariencia general en los intentos de phishing de marca:

- DHL (relacionada con el 22% de todos los ataques de phishing a nivel mundial).

- Microsoft (16%).

- LinkedIn (11%).

- Google (6%).

- Netflix (5%).

- WeTransfer (5%).

- Walmart (5%).

- Whatsapp (4%).

- HSBC (4%).

- Instagram (3%).

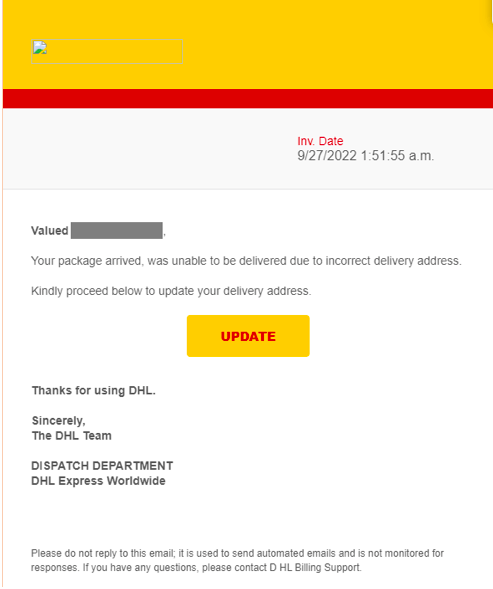

Email de phishing de DHL – Ejemplo de robo de cuenta

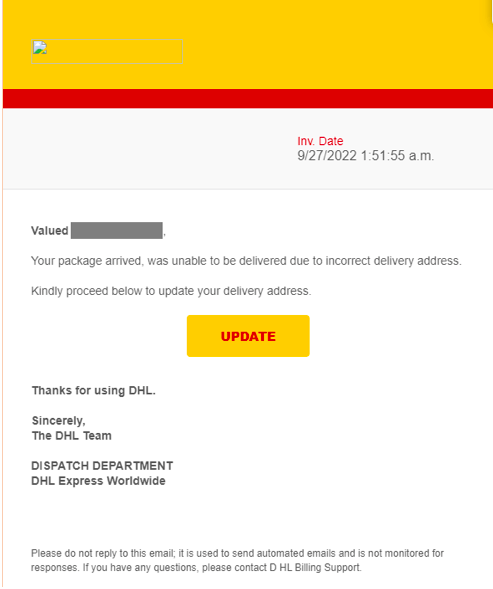

El phishing de DHL contiene un correo electrónico de phishing malicioso que se envía desde la dirección de correo «info@lincssourcing[.]com» y que se falsifica para que pareciera enviado por «DHL Express». El mensaje contiene el asunto: «DHL (paquete/envío) no entregado», y posteriormente (véase la figura 1) trata de persuadir a la víctima para que haga clic en un enlace malicioso en el que se afirma que hay una entrega que necesita actualizar la dirección. Este enlace conduce a un sitio web malicioso «https://bafybeig4warxkemgy6mdzooxeeuglstk6idtz5dinm7yayeazximd3azai[.]ipfs[.]w3s[.]link/dshby[.]html» (véase la figura 2) que requiere la introducción del nombre de usuario y la contraseña de la víctima.

Figura 2: pa gina de acceso fraudulenta.

«https://bafybeig4warxkemgy6mdzooxeeug/stk6/dtz5dinm7yayeazximd3aza//-Jipfs[.Jwas[.

flink/dshby/-Jhtml/”

Correo electrónico de phishing de OneDrive – Ejemplo de robo de cuenta

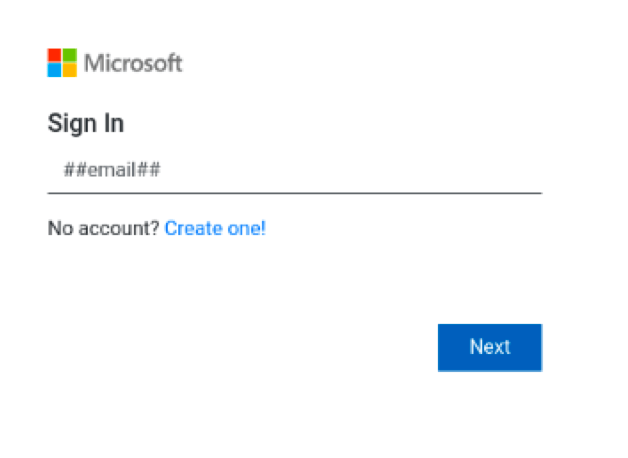

En este email de phishing vemos un intento de robo de la información de la cuenta de Microsoft de un usuario. El mensaje (véase la figura 1) que se envió desde «websent@jointak.com.hk» con el nombre falso del remitente: «OneDrive», contenía el asunto «Se ha compartido con usted un documento titulado «Propuesta» en Onedrive». El atacante intenta atraer a la víctima para que haga clic en el enlace malicioso alegando que un documento importante titulado «Propuesta» se ha compartido con ellos en su OneDrive. Este enlace malicioso – » https://mail-supp-365[.]herokuapp[.]com/» redirige al usuario a una pa gina fraudulenta de inicio de sesión de la aplicación web de Microsoft (ver Figura 2), donde el usuario debe introducir la contraseña de su cuenta.

Figura 3: el correo electrónico malicioso que contenía el asunto: «La propuesta se ha almacenado para usted en Onedrive».

Figura 4: pa gina de inicio de sesión fraudulenta https://mail-supp-365[-Jherokuappf-Jcom/*.

Check Point Research recomienda a los usuarios que sean cautelosos a la hora de divulgar datos personales y credenciales a aplicaciones o pa ginas web empresariales, y se lo piensen dos veces antes de abrir archivos adjuntos o enlaces de correos electrónicos, especialmente los que dicen ser de empresas como DHL, Microsoft o LinkedIn, ya que son los ma s suplantados.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación esta formado por ma s de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERTs.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas y gobiernos de todo el mundo. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de 5ª generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Infinity se compone de cuatro pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automa ticamente los entornos cloud; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada ma s completa e intuitiva de la industria; Check Point Horizon, una suite de operaciones de seguridad que da prioridad a la prevención. Check Point Software protege a ma s de 100.000 organizaciones de todos los tamaños.

©2022 Check Point Software Technologies Ltd. Todos los derechos reservados.